تستخدم وسائل الحماية المشفرة للمعلومات ، أو حماية معلومات التشفير في شكل مختصر ، لضمان الحماية الشاملة للبيانات المنقولة عبر خطوط الاتصال. لهذا ، من الضروري مراقبة ترخيص التوقيعات الإلكترونية وحمايتها ، ومصادقة الأطراف المتواصلة التي تستخدم بروتوكولي TLS و IPSec ، وكذلك حماية قناة الاتصال نفسها ، إذا لزم الأمر.

في روسيا ، يصنف استخدام وسائل التشفير لحماية المعلومات في معظم الأحيان ، وبالتالي ، هناك القليل من المعلومات العامة حول هذا الموضوع.

الطرق المستخدمة في CIPF

- ترخيص البيانات وضمان سلامة أهميتها القانونية أثناء النقل أو التخزين. للقيام بذلك ، طبق الخوارزميات لإنشاء توقيع إلكتروني والتحقق منه وفقًا للوائح RFC 4357 المنشأة واستخدم الشهادات وفقًا لمعيار X.509.

- حماية خصوصية البيانات ومراقبة سلامتها. يتم استخدام التشفير غير المتماثل وحماية التقليد ، أي الاستبدال المضاد للبيانات. متوافق مع GOST R 34.12-2015.

- حماية النظام وتطبيق البرمجيات. تتبع التغييرات غير المصرح بها أو الأعطال.

- إدارة أهم عناصر النظام وفقًا للوائح المعتمدة.

- مصادقة أطراف تبادل البيانات.

- أمان الاتصال باستخدام بروتوكول TLS.

- حماية اتصالات IP باستخدام بروتوكولات IKE و ESP و AH.

تم توضيح الطرق بالتفصيل في المستندات التالية: RFC 4357 ، RFC 4490 ، RFC 4491.

آليات CIPF لحماية المعلومات

- تتم حماية سرية المعلومات المخزنة أو المنقولة عن طريق استخدام خوارزميات التشفير.

- عند إنشاء اتصال ، يتم توفير الهوية عن طريق التوقيع الإلكتروني أثناء استخدامها أثناء المصادقة (وفقًا للتوصية X.509).

- إدارة المستندات الرقمية محمية أيضًا بالتوقيع الإلكتروني جنبًا إلى جنب مع الحماية من فرض التكرار أو التكرار ، بينما تتم مراقبة مفاتيح الأصالة المستخدمة للتحقق من التوقيعات الإلكترونية.

- يتم ضمان سلامة المعلومات عن طريق التوقيع الرقمي.

- باستخدام ميزات التشفير غير المتماثلة يحمي البيانات. بالإضافة إلى ذلك ، يمكن استخدام وظائف التجزئة أو خوارزميات المحاكاة للتحقق من سلامة البيانات. ومع ذلك ، لا تدعم هذه الطرق تأليف مستند.

- تحدث الحماية من التكرار عن طريق وظائف التشفير الخاصة بالتوقيع الإلكتروني لحماية التشفير أو التقليد. في الوقت نفسه ، تتم إضافة معرف فريد إلى كل جلسة شبكة ، لفترة كافية لاستبعاد صدفة عرضية ، ويتم تنفيذ التحقق من قبل الطرف المتلقي.

- يتم توفير الحماية من فرض ، أي من الاختراق إلى الاتصال من الخارج ، عن طريق وسائل التوقيع الإلكتروني.

- يتم توفير حماية أخرى - ضد الإشارات المرجعية والفيروسات وتعديلات نظام التشغيل ، وما إلى ذلك - باستخدام أدوات التشفير المختلفة وبروتوكولات الأمان وبرامج مكافحة الفيروسات والتدابير التنظيمية.

كما ترون ، تعد خوارزميات التوقيع الإلكتروني جزءًا أساسيًا من حماية تشفير المعلومات. سيتم مناقشتها أدناه.

متطلبات استخدام حماية معلومات التشفير

يهدف CIPF إلى حماية (عن طريق التحقق من التوقيع الإلكتروني) البيانات المفتوحة في أنظمة المعلومات العامة المختلفة وضمان سريتها (التحقق من التوقيع الإلكتروني ، تقليد الحماية ، التشفير ، التحقق من التجزئة) في شبكات الشركة.

يتم استخدام أداة حماية معلومات التشفير الشخصية لحماية البيانات الشخصية للمستخدم. ومع ذلك ، ينبغي تسليط الضوء على المعلومات المتعلقة بأسرار الدولة. وفقًا للقانون ، لا يمكن استخدام حماية معلومات التشفير للتعامل معها.

هام: قبل تثبيت نظام حماية معلومات التشفير ، فإن الخطوة الأولى هي التحقق من حزمة حماية معلومات التشفير نفسها. هذه هي الخطوة الأولى. عادةً ما يتم التحقق من سلامة حزمة التثبيت من خلال مقارنة المجموع الاختباري المستلم من الشركة المصنعة.

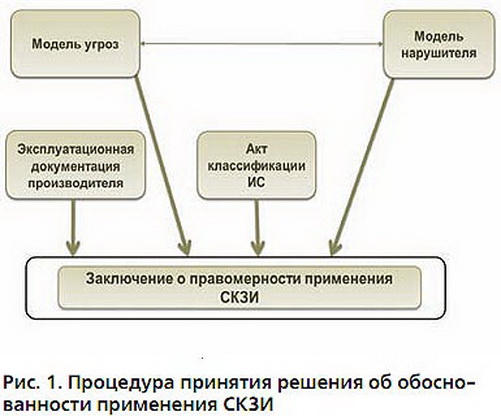

بعد التثبيت ، يجب عليك تحديد مستوى التهديد ، الذي يمكنك على أساسه تحديد أنواع حماية معلومات التشفير اللازمة للاستخدام: البرامج والأجهزة وبرامج الأجهزة. يجب أيضًا مراعاة أنه عند تنظيم بعض أنظمة حماية معلومات التشفير ، من الضروري مراعاة وضع النظام.

فصول الحماية

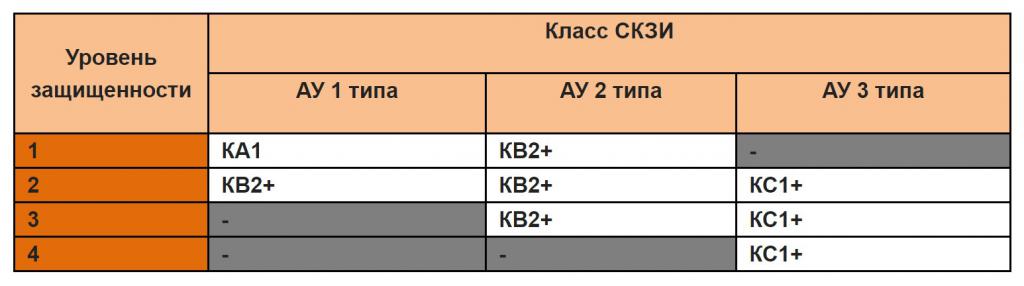

وفقًا لترتيب FSB في روسيا بتاريخ 10.07.14 تحت الرقم 378 ، والذي ينظم استخدام وسائل التشفير لحماية المعلومات والبيانات الشخصية ، يتم تعريف ستة فئات: KS1 ، KS2 ، KS3 ، KV1 ، KV2 ، KA1. يتم تحديد فئة الحماية لنظام معين من تحليل البيانات على نموذج الدخيل ، أي من تقييم الطرق الممكنة لكسر النظام. تم تصميم الحماية في نفس الوقت من حماية معلومات تشفير البرامج والأجهزة.

الاتحاد الافريقي (التهديدات الفعلية) ، كما يتبين من الجدول ، هناك 3 أنواع:

- ترتبط تهديدات النوع الأول بالقدرات غير الموثقة في برنامج النظام المستخدم في نظام المعلومات.

- ترتبط تهديدات النوع الثاني بالقدرات غير الموثقة في برنامج التطبيق المستخدم في نظام المعلومات.

- تهديد النوع الثالث يسمى كل الآخرين.

الميزات غير الموثقة هي وظائف وخصائص للبرامج غير موصوفة في الوثائق الرسمية أو لا تتوافق معها. أي أن استخدامها قد يزيد من خطر انتهاك سرية أو سلامة المعلومات.

من أجل التوضيح ، نأخذ بعين الاعتبار نماذج المخالفين ، لاعتراض فئة واحدة أو أخرى من وسائل الحماية المشفرة للمعلومات:

- KC1 - يتصرف الدخيل من الخارج ، بدون مساعدين داخل النظام.

- KS2 هو متسلل داخلي ولكن ليس لديه حق الوصول إلى حماية معلومات التشفير.

- KC3 هو متسلل داخلي وهو مستخدم لنظام حماية معلومات التشفير.

- KV1 هو متسلل يجذب موارد الطرف الثالث ، مثل متخصصي حماية معلومات التشفير.

- KV2 هو متسلل ، وراء تصرفاته هو معهد أو مختبر يعمل في مجال دراسة وتطوير CIPF.

- KA1 - خدمات خاصة للولايات.

وبالتالي ، يمكن أن يسمى KC1 الطبقة الأساسية للحماية. تبعا لذلك ، كلما ارتفعت درجة الحماية ، قل عدد المتخصصين القادرين على توفيرها. على سبيل المثال ، في روسيا ، وفقًا لبيانات عام 2013 ، كان هناك 6 منظمات فقط لديها شهادة من FSB وقادرة على توفير الحماية لفئة KA1.

الخوارزميات المستخدمة

النظر في الخوارزميات الرئيسية المستخدمة في أدوات حماية المعلومات التشفير:

- GOST R 34.10-2001 وتحديث GOST R 34.10-2012 - خوارزميات لإنشاء التواقيع الإلكترونية والتحقق منها.

- GOST R 34.11-94 وأحدث GOST R 34.11-2012 - خوارزميات لإنشاء وظائف التجزئة.

- GOST 28147-89 وأحدث GOST R 34.12-2015 - تنفيذ خوارزميات التشفير وحماية البيانات.

- تم العثور على خوارزميات تشفير إضافية في RFC 4357.

التوقيع الالكتروني

لا يمكن تخيل استخدام أدوات حماية معلومات التشفير دون استخدام خوارزميات التوقيع الإلكتروني ، التي تكتسب شعبية متزايدة.

التوقيع الإلكتروني هو جزء خاص من مستند تم إنشاؤه بواسطة تحويلات التشفير. مهمتها الرئيسية هي تحديد التغييرات غير المصرح بها وتعريف التأليف.

شهادة التوقيع الإلكتروني هي وثيقة منفصلة تثبت صحة وملكية التوقيع الإلكتروني لمالكها بواسطة المفتاح العمومي. يتم إصدار الشهادة من قبل سلطات التصديق.

صاحب شهادة التوقيع الإلكتروني هو الشخص الذي سجلت الشهادة باسمه.يرتبط بمفتاحين: عام وخاص. يتيح لك المفتاح الخاص إنشاء توقيع إلكتروني. المفتاح العمومي مخصص لمصادقة التوقيع بسبب اتصال التشفير بالمفتاح الخاص.

أنواع التوقيع الالكتروني

وفقًا للقانون الاتحادي رقم 63 ، ينقسم التوقيع الإلكتروني إلى 3 أنواع:

- التوقيع الإلكتروني العادي ؛

- التوقيع الإلكتروني غير المشروط.

- التوقيع الإلكتروني المؤهل.

يتم إنشاء ES بسيط باستخدام كلمات مرور مفروضة على فتح وعرض البيانات ، أو وسائل مماثلة تؤكد بشكل غير مباشر المالك.

يتم إنشاء ES غير ماهر باستخدام تحويلات بيانات التشفير باستخدام مفتاح خاص. بفضل هذا ، يمكنك تأكيد الشخص الذي وقّع المستند وتثبت حقيقة إجراء تغييرات غير مصرح بها على البيانات.

تختلف التوقيعات المؤهلة وغير المؤهلة فقط في حقيقة أنه في الحالة الأولى ، يجب إصدار شهادة للتوقيع الإلكتروني من قبل مركز شهادات FSB معتمد.

نطاق استخدام التوقيع الإلكتروني

يصف الجدول أدناه نطاق تطبيق EP.

التقنيات الأكثر نشاطًا هي المستندات الإلكترونية المستخدمة في تبادل المستندات. في تدفق المستند الداخلي ، يعمل EP كموافقة على المستندات ، أي كتوقيع أو ختم شخصي. في حالة سير العمل الخارجي ، يعد وجود توقيع إلكتروني أمرًا بالغ الأهمية ، لأنه تأكيد قانوني. تجدر الإشارة إلى أن المستندات الموقعة بالتوقيع الإلكتروني يمكن تخزينها إلى أجل غير مسمى ولا تفقد أهميتها القانونية بسبب عوامل مثل التوقيعات المحوّة ، الورق التالف ، إلخ.

تعد التقارير إلى السلطات التنظيمية مجالًا آخر يتزايد فيه تدفق المستندات الإلكترونية. لقد قدرت العديد من الشركات والمؤسسات بالفعل راحة العمل بهذا التنسيق.

وفقًا لقانون الاتحاد الروسي ، يحق لكل مواطن استخدام التوقيع الإلكتروني عند استخدام الخدمات العامة (على سبيل المثال ، التوقيع على طلب إلكتروني للسلطات).

العطاءات عبر الإنترنت هي مجال آخر مثير للاهتمام حيث يتم استخدام التوقيع الإلكتروني بشكل نشط. إنه تأكيد لحقيقة أن شخصًا حقيقيًا يشارك في المزاد ويمكن اعتبار مقترحاته موثوقة. من المهم أيضًا أن يسري أي عقد مبرم بمساعدة الأدوات الإلكترونية.

خوارزميات التوقيع الإلكتروني

- تجزئة المجال الكامل (FDH) ومعايير تشفير المفتاح العام (PKCS). الأخير هو مجموعة كاملة من الخوارزميات القياسية لمختلف الحالات.

- DSA و ECDSA هما المعياران لإنشاء التواقيع الإلكترونية في الولايات المتحدة.

- GOST R 34.10-2012 - المعيار لإنشاء EP في الاتحاد الروسي. حلت هذه المواصفة القياسية محل GOST R 34.10-2001 ، الذي توقف رسميًا عن العمل بعد 31 ديسمبر 2017.

- يستخدم الاتحاد الأوراسي معايير مماثلة تمامًا للمعايير الروسية.

- STB 34.101.45-2013 هو المعيار البيلاروسي للتوقيع الإلكتروني الرقمي.

- DSTU 4145-2002 - المعيار لإنشاء التواقيع الإلكترونية في أوكرانيا وغيرها الكثير.

تجدر الإشارة أيضًا إلى أن خوارزميات إنشاء ES لها أغراض وأهداف مختلفة:

- مجموعة التوقيع الإلكتروني.

- توقيع رقمي لمرة واحدة.

- موثوق EP.

- توقيع مؤهل وغير مؤهل ، إلخ.