Los medios de protección criptográfica de la información, o la protección criptográfica de la información en forma abreviada, se utilizan para garantizar una protección integral de los datos transmitidos a través de líneas de comunicación. Para esto, es necesario observar la autorización y protección de las firmas electrónicas, la autenticación de las partes que se comunican utilizando los protocolos TLS e IPSec, así como la protección del canal de comunicación, si es necesario.

En Rusia, el uso de medios criptográficos de protección de la información está en su mayor parte clasificado, por lo tanto, hay poca información pública sobre este tema.

Métodos utilizados en CIPF

- Autorización de datos y garantizar la seguridad de su importancia legal durante la transmisión o el almacenamiento. Para hacer esto, aplique los algoritmos para crear una firma electrónica y su verificación de acuerdo con la regulación RFC 4357 establecida y use certificados de acuerdo con el estándar X.509.

- Proteger la privacidad de los datos y monitorear su integridad. Se utilizan cifrado asimétrico y protección de imitación, es decir, sustitución anti-datos. Cumple con GOST R 34.12-2015.

- Protección del sistema y software de aplicación. Rastree cambios no autorizados o mal funcionamiento.

- Gestión de los elementos más importantes del sistema en estricta conformidad con la normativa adoptada.

- Autenticación de las partes que intercambian datos.

- Seguridad de conexión mediante el protocolo TLS.

- Protección de conexiones IP utilizando protocolos IKE, ESP, AH.

Los métodos se describen en detalle en los siguientes documentos: RFC 4357, RFC 4490, RFC 4491.

Mecanismos CIPF para la protección de la información.

- La confidencialidad de la información almacenada o transmitida está protegida por el uso de algoritmos de cifrado.

- Al establecer una conexión, la identificación se proporciona mediante firma electrónica durante su uso durante la autenticación (de acuerdo con la recomendación X.509).

- La gestión de documentos digitales también está protegida por firma electrónica junto con protección contra imposición o repetición, mientras que las claves de autenticidad utilizadas para verificar las firmas electrónicas son monitoreadas.

- La integridad de la información está garantizada por la firma digital.

- El uso de funciones de cifrado asimétrico protege los datos. Además, las funciones de hash o los algoritmos de simulación se pueden usar para verificar la integridad de los datos. Sin embargo, estos métodos no son compatibles con la autoría de un documento.

- La protección contra la repetición se produce mediante las funciones criptográficas de una firma electrónica para el cifrado o la protección de imitación. Al mismo tiempo, se agrega un identificador único a cada sesión de red, el tiempo suficiente para excluir su coincidencia accidental, y la parte receptora implementa la verificación.

- La protección contra la imposición, es decir, contra la penetración en la comunicación desde el exterior, se proporciona por medios de firma electrónica.

- Se proporciona otra protección (contra marcadores, virus, modificaciones del sistema operativo, etc.) utilizando diversas herramientas criptográficas, protocolos de seguridad, software antivirus y medidas organizativas.

Como puede ver, los algoritmos de firma electrónica son una parte fundamental de la protección criptográfica de la información. Se discutirán a continuación.

Requisitos para el uso de protección de información criptográfica

CIPF tiene como objetivo proteger (verificando la firma electrónica) los datos abiertos en varios sistemas de información pública y garantizar su confidencialidad (verificar la firma electrónica, imitar la protección, el cifrado, la verificación de hash) en las redes corporativas.

Se utiliza una herramienta de protección de información criptográfica personal para proteger los datos personales del usuario. Sin embargo, debe destacarse la información sobre los secretos de estado. Según la ley, la protección de la información criptográfica no se puede utilizar para trabajar con ella.

Importante: antes de instalar el sistema de protección de información criptográfica, el primer paso es verificar el paquete de protección de información criptográfica. Este es el primer paso. Por lo general, la integridad del paquete de instalación se verifica comparando las sumas de verificación recibidas del fabricante.

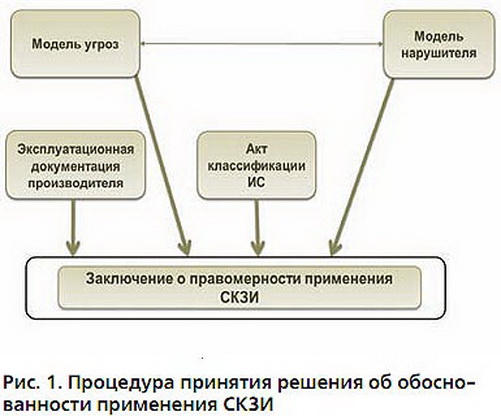

Después de la instalación, debe determinar el nivel de amenaza, en función del cual puede determinar los tipos de protección de información criptográfica necesarios para su uso: software, hardware y hardware-software. También debe tenerse en cuenta que al organizar algunos sistemas de protección de información criptográfica es necesario tener en cuenta la ubicación del sistema.

Clases de protección

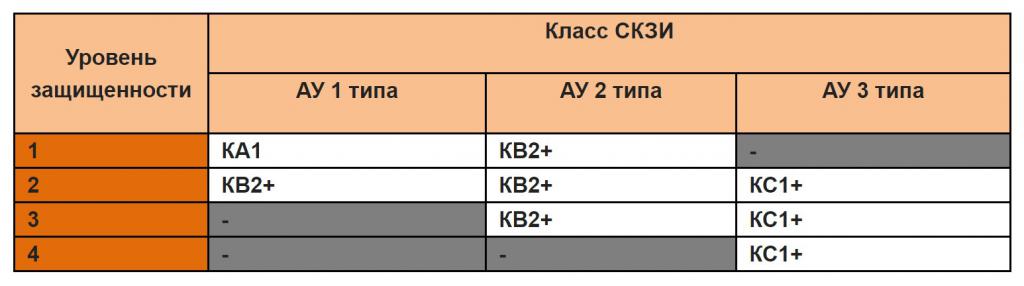

De acuerdo con la orden del FSB de Rusia con fecha 10.07.14 bajo el número 378, que regula el uso de medios criptográficos para proteger la información y los datos personales, se definen seis clases: KS1, KS2, KS3, KV1, KV2, KA1. La clase de protección para un sistema particular se determina a partir del análisis de datos sobre el modelo del intruso, es decir, a partir de la evaluación de los posibles métodos para romper el sistema. Al mismo tiempo, la protección se construye a partir de la protección de información criptográfica de software y hardware.

AU (amenazas reales), como se puede ver en la tabla, hay 3 tipos:

- Las amenazas del primer tipo están asociadas con capacidades no documentadas en el software del sistema utilizado en el sistema de información.

- Las amenazas del segundo tipo están asociadas con capacidades no documentadas en el software de aplicación utilizado en el sistema de información.

- La amenaza del tercer tipo se llama a todos los demás.

Las características no documentadas son funciones y propiedades del software que no se describen en la documentación oficial o no se corresponden con ella. Es decir, su uso puede aumentar el riesgo de violación de la confidencialidad o integridad de la información.

Para mayor claridad, consideramos los modelos de infractores, para la interceptación de cuál es necesaria una u otra clase de medios de protección criptográfica de la información:

- KC1: el intruso actúa desde el exterior, sin ayudantes dentro del sistema.

- KS2 es un intruso interno pero no tiene acceso a la protección de información criptográfica.

- KC3 es un intruso interno que es usuario del sistema de protección de información criptográfica.

- KV1 es un intruso que atrae recursos de terceros, como especialistas en protección de información criptográfica.

- KV2 es un intruso, detrás de cuyas acciones se encuentra un instituto o laboratorio que trabaja en el campo del estudio y desarrollo de CIPF.

- KA1 - servicios especiales de los estados.

Por lo tanto, KC1 puede llamarse la clase base de protección. En consecuencia, cuanto mayor sea la clase de protección, menos especialistas podrán proporcionarla. Por ejemplo, en Rusia, según los datos de 2013, solo había 6 organizaciones que tenían un certificado del FSB y podían proporcionar protección para la clase KA1.

Algoritmos Usados

Considere los algoritmos principales utilizados en las herramientas de protección de información criptográfica:

- GOST R 34.10-2001 y GOST R 34.10-2012 actualizado: algoritmos para crear y verificar firmas electrónicas.

- GOST R 34.11-94 y la última versión de GOST R 34.11-2012: algoritmos para crear funciones hash.

- GOST 28147-89 y más nuevos GOST R 34.12-2015: implementación de algoritmos de cifrado y protección de datos.

- Se encuentran algoritmos criptográficos adicionales en RFC 4357.

Firma electrónica

El uso de herramientas de protección de información criptográfica no se puede imaginar sin el uso de algoritmos de firma electrónica, que están ganando cada vez más popularidad.

Una firma electrónica es una parte especial de un documento creado por transformaciones criptográficas. Su tarea principal es identificar los cambios no autorizados y la definición de autoría.

Un certificado de firma electrónica es un documento separado que demuestra la autenticidad y propiedad de una firma electrónica a su propietario mediante clave pública. La emisión del certificado es realizada por las autoridades de certificación.

El propietario de un certificado de firma electrónica es la persona en cuyo nombre está registrado el certificado.Se asocia con dos claves: pública y privada. La clave privada le permite crear una firma electrónica. La clave pública está destinada a la autenticación de firma debido a la comunicación criptográfica con la clave privada.

Tipos de firma electrónica

De acuerdo con la Ley Federal No. 63, una firma electrónica se divide en 3 tipos:

- firma electrónica regular;

- firma electrónica no calificada;

- firma electrónica calificada

Se crea un ES simple utilizando contraseñas impuestas en la apertura y visualización de datos, o medios similares que confirman indirectamente al propietario.

Un ES no calificado se crea usando transformaciones de datos criptográficos usando una clave privada. Gracias a esto, puede confirmar a la persona que firmó el documento y establecer el hecho de realizar cambios no autorizados en los datos.

Las firmas calificadas y no calificadas difieren solo en el hecho de que en el primer caso, un centro de certificación FSB certificado debe emitir un certificado de firma electrónica.

Alcance del uso de la firma electrónica

La siguiente tabla describe el alcance de la aplicación de EP.

Las tecnologías más activas son los documentos electrónicos utilizados en el intercambio de documentos. En el flujo interno de documentos, EP actúa como la aprobación de documentos, es decir, como una firma o sello personal. En el caso del flujo de trabajo externo, la presencia de firma electrónica es crítica, ya que es una confirmación legal. También vale la pena señalar que los documentos firmados con firma electrónica pueden almacenarse indefinidamente y no perder su importancia legal debido a factores como firmas borradas, papel dañado, etc.

Informar a las autoridades reguladoras es otra área en la que el flujo de documentos electrónicos está creciendo. Muchas empresas y organizaciones ya han apreciado la conveniencia de trabajar en este formato.

De acuerdo con la ley de la Federación de Rusia, todos los ciudadanos tienen derecho a usar la firma electrónica al usar los servicios públicos (por ejemplo, firmar una solicitud electrónica para las autoridades).

Las ofertas en línea son otra área interesante en la que se utiliza activamente la firma electrónica. Es una confirmación del hecho de que una persona real participa en la subasta y sus propuestas pueden considerarse confiables. También es importante que cualquier contrato celebrado con la ayuda de instrumentos electrónicos tenga fuerza legal.

Algoritmos de firma electrónica

- Full Domain Hash (FDH) y estándares de criptografía de clave pública (PKCS). Este último es un grupo completo de algoritmos estándar para diversas situaciones.

- DSA y ECDSA son los estándares para crear firmas electrónicas en los Estados Unidos.

- GOST R 34.10-2012: el estándar para la creación de EP en la Federación Rusa. Esta norma reemplazó a GOST R 34.10-2001, que dejó de funcionar oficialmente después del 31 de diciembre de 2017.

- La Unión Euroasiática utiliza estándares que son completamente similares a los rusos.

- STB 34.101.45-2013 es el estándar bielorruso para la firma electrónica digital.

- DSTU 4145-2002: el estándar para la creación de firmas electrónicas en Ucrania y muchos otros.

También vale la pena señalar que los algoritmos de creación de ES tienen diferentes propósitos y objetivos:

- Firma electrónica grupal.

- Una firma digital única.

- EP de confianza.

- Firma calificada y no calificada, etc.